ФБР знищило «найшкідливішу» хакерську групу у світі, звинувачення пред'явлені двом росіянам

Американські, британські, українські та європейські правоохоронні органи оголосили про знищення інфраструктури найбільшого угруповання хакерів-здирників LockBit, що має російське коріння.

Про це йдеться у статті видання The Insider.

Двох ймовірних учасників угруповання затримано в Україні, повідомила національна поліція країни. Одного учасника затримано у Польщі. Міністерство юстиції США також розсекретило документи, згідно з якими двом росіянам — Артуру Сунгатову та Івану Кондратьєву — звинувачено в участі в діяльності LockBit.

У ході операції з кодовою назвою «Операція Кронос» поліцейські заблокували понад 200 криптогаманців, через які угруповання керувало грошима, вилучили 34 сервери та отримали контроль над 14 тисячами поштових адрес хакерів, повідомив Європол. Правоохоронні органи вилучили та опублікували ключі, які допоможуть жертвам здирників розшифрувати свої дані.

«На сьогоднішній день це найбільша операція проти хакерів-здирників, координована Європолом. Ми знищили злочинну інфраструктуру LockBit на всіх рівнях, завдали серйозної шкоди їхнім можливостям і авторитету», — заявив заступник директора Європолу Жан-Філіп Лекуфф.

Загалом учасникам LockBit приписують майже 2300 успішних атак, за які вони отримали понад 140 мільйонів доларів викупу. Незважаючи на те, що в правилах для афіліатів було прописано заборону на атаки медичних закладів, вони регулярно атакували комп'ютерні мережі лікарень у США та Канаді.

Наприклад, внаслідок атаки угруповання у вересні 2023 року служби швидкої допомоги двох лікарень у штаті Нью-Йорк не працювали більше тижня. Атака на дитячу лікарню Торонто в січні 2023 року призвела до неможливості продовжувати лікування або встановлювати діагнози пацієнтів протягом декількох днів. Загалом, за даними аналітиків, лише за 2023 рік LockBit атакував майже 70 лікарень по всьому світу.

Також у 2023 році угруповання зашифрувало дані британської поштової служби (Royal Mail) та компанії Boeing. У листопаді 2023 атака на найбільший у світі банк (китайський ICBC) порушила торги облігаціями США. У випадку, коли жертви відмовлялися платити викуп, вкрадені у них дані (фінансові, дані співробітників або інформація про виробництво) публікувалися на сайті, присвяченому жертвам хакерів.

За словами Дмитра Смілянця, топ-менеджера компанії Recorded Future, що спеціалізується на дослідженні мережевих загроз, LockBit — це найбільше і найактивніше угруповання здирників в історії. За інформацію про її адміністраторів влада США призначила нагороду в 10 мільйонів доларів.

Що таке LockBit

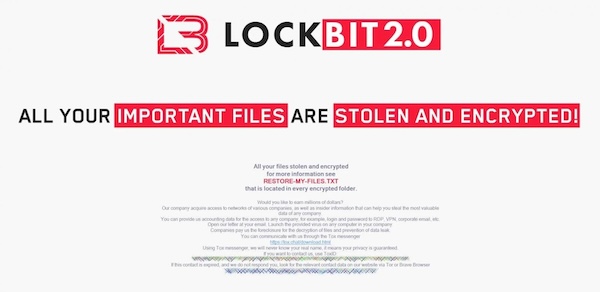

Вірус-вимагач (ransomware), який згодом отримав назву LockBit, уперше був помічений у 2019 році. Подібні шкідливі програми блокують доступ до даних, системи або окремого комп'ютера, доки не буде перераховано викуп (ransom, звідси і назва такого типу атак) організатору атаки.

У 2021 він був перезапущений під назвою LockBit 2.0, а в 2022 став найбільш поширеним вірусом-вимагачем у світі. Канадське Управління захисту зв'язку зазначало, що LockBit може бути відповідальним за 44% всіх атак із застосуванням такого роду шкідливих програм у світі.

Однією з причин цього є бізнес-модель хакерів, так звана «програма здирник як послуга» (Ransomware-as-a-Service, RaaS). Людина, яка хотіла б зайнятися поширенням вірусів-здирників, купувала у адміністраторів LockBit панель доступу, інструкції та новітні версії вірусів, а у разі успішної атаки виплачувала відсоток викупу адміністраторам. У випадку LockBit адміністрація забирала собі до 20% викупу, отриманого у жертви.

Записка з інструкціями про оплату викупу, яку отримували жертви LockBit

Основними жертвами LockBit, як і інших угруповань, ставали американські компанії. Насамперед це відбувалося тому, що багато фірм зареєстровано у США. До того ж їхній прибуток більший, ніж у компаній в інших країнах.

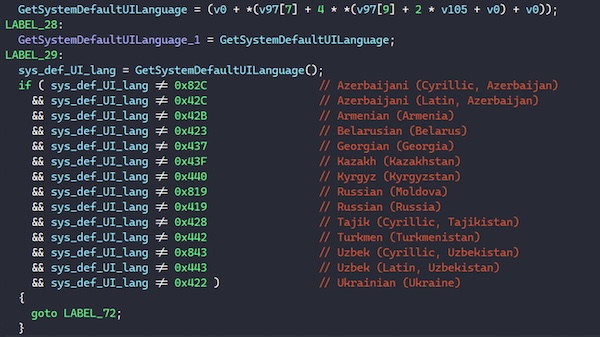

У той же час компанії на території колишнього СНД, як правило, не страждали від атак здирників. По-перше, заборона «працювати по СНД» була прописана у правилах для нових членів групи (так званих афіліатів). По-друге, у самому коді вірусу було прописано перевірку мови атакованої системи. Якщо це була російська, українська, грузинська, казахська, вірменська, киргизька, таджицька, туркменська, узбецька або азербайджанська мова, незалежно від алфавіту, атака на сервери не здійснювалася.

Фрагмент коду шкідливої програми LockBit 2.0, що перевіряє мову системи, на яку може бути здійснена атака. Джерело: Chuong Dong

Передбачалося, що у випадку, коли жертва платить викуп, її дані повністю видаляються із серверів LockBit, але в результаті операції з'ясувалося, що це не так. Як повідомив на прес-конференції за підсумками «Операції Кронос» Грем Біггар, директор Національного агентства Великобританії з боротьби зі злочинністю, на серверах угруповання було виявлено дані навіть тих компаній, які заплатили викуп. "Це підтверджує, що навіть якщо викуп заплачено, це не гарантує, що дані будуть видалені, незважаючи на всі обіцянки злочинців", - наголосив Біггар.

Правоохоронні органи різних країн раніше попереджали компанії, що виплата викупів небезпечна, оскільки спонсорує та мотивує злочинні угруповання та одночасно не гарантує, що ключі шифрування будуть видані, або що дані взагалі вдасться розшифрувати. Одна з причин удачі зловмисників — недбало написаний код шифрувальника та інших програм, які використовують хакери.

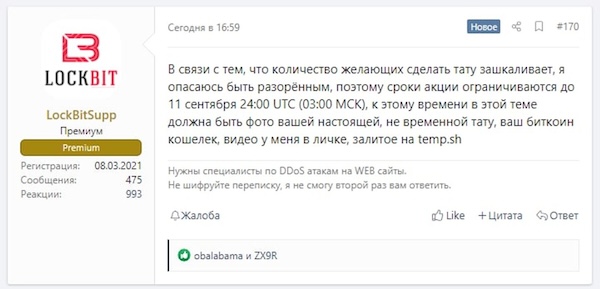

Аналітики японської компанії-розробника ПЗ для кібербезпеки Trend Micro підкреслюють, що LockBit прагнув незвичайних підходів, у тому числі маркетингових. Сюди належить і оголошений адміністратором викуп за власний деанон, і програма баг баунті — публічне змагання з призами за знайдені похибки в коді здирника. Як правило, такі призи за баги видають великі технологічні компанії, але не злочинці. Найвідомішою рекламною акцією LockBit став заклик зробити татуювання з логотипом угруповання. За них належала нагорода у 1000 доларів. В ході розслідування аналітики з'ясували, хто отримав від угрупування призи за тату.

Татуювання, зроблене одним із учасників конкурсу. Скріншот з форуму XSS

Російське коріння

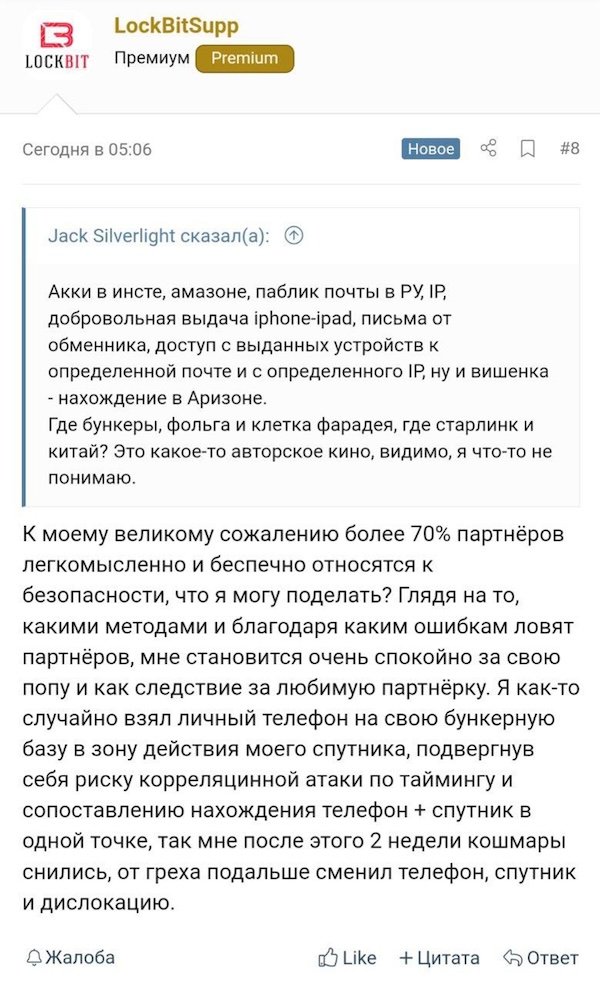

LockBit, як і інші угруповання-здирники, міцно асоціюється у дослідників та правоохоронних органів із російськими хакерами. Глава Lock Bit, який (чи яка) ховається під нікнеймом LockBitSupp, спілкується російською мовою і найчастіше робить це найстарішим російськомовним хакерським форумом XSS.

Приклад повідомлення адміністратора LockBit на форумі XSS у 2022 році

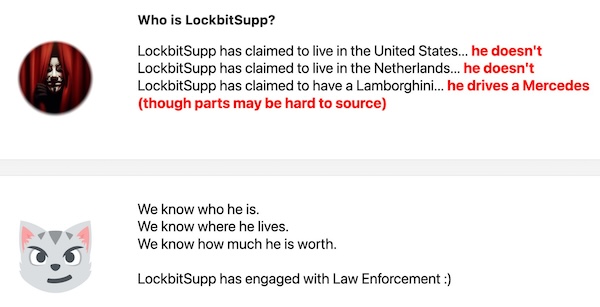

Американські правоохоронці обіцяли розкрити інформацію про адміністратора угруповання 23 лютого 2024 року, проте так і не зробили цього. Натомість за інформацію про нього вони оголосили нагороду в 10 мільйонів доларів. Аналогічну нагороду Держдеп раніше оголосив за інформацію про росіянина Михайла Матвєєва, якого також вважають причетним до атак на критичну інфраструктуру в США та інших країнах та поширення вірусів-вимагачів.

LockBitSupp раніше і сам пропонував хакерам деанонімізувати себе за винагороду в мільйон доларів. За його словами, зробити це намагалися навіть російські чи українські поліцейські, які мають доступ до бази Інтерполу. До того, як сайт угруповання зламали і захопили поліцейські, на ньому було вказано, що воно базується в Нідерландах.

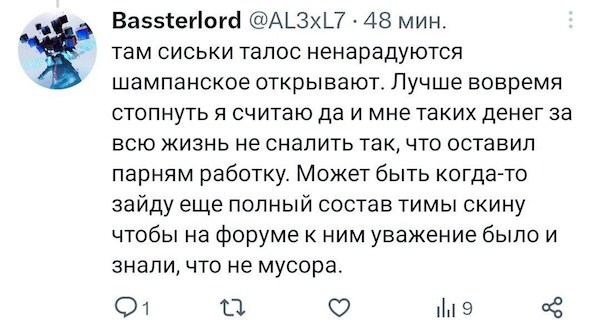

Після повідомлення про те, що інфраструктуру LockBit захопили американські правоохоронці, Мін'юст США виніс звинувачення у зв'язках із угрупуванням двом росіянам. Один із них, Іван Кондратьєв, асоціюється з нікнеймом Bassterlord. Саме Bassterlord написав два посібники з вірусів-вимагачів і навчав інших хакерів користуватися ними. За його словами, маючи на руках обидва написані ним керівництва, займатися здирством змогла б людина, яка взагалі нічого не знає про програмування, не кажучи вже про хакінгу. Раніше він також співпрацював із угрупованнями Revil, Ransomexx та Avaddon. Він йшов з LockBit, проте повернувся у березні 2023 року, але вже через місяць оголосив, що йде з хакінгу, оскільки заробив достатньо. «Мені таких грошей за все життя не перевести в готівку», — прокоментував він свій відхід 29 березня.

Однак, судячи з обвинувального акту, складеного судом у Нью-Джерсі, Кондратьєв продовжував атакувати компанії як мінімум аж до липня 2023 року.

Майже весь час, який він займався хакінгом, Кондратьєв жив на території окупованої Луганської області. Втім, як мінімум з 2021 року він також періодично жив у Новомосковську — саме це місто в Тульській області вказано у списку санкцій США. Зі витоків даних відомо, зокрема, що він замовляв доставку їжі в Новомосковську.

За його словами, до здирництва його підштовхнула необхідність оплачувати лікування матері, і так він зв'язався з Revil і LockBit. Влада США звинуватила його в атаках на державні та приватні установи в штатах Орегон, Пуерто-Ріко і Нью-Йорк, а також вважає причетним до атак на компанії в Сінгапурі, Тайвані та Лівані.

Інший росіянин, проти якого США також висунули звинувачення та запровадили санкції, — казанець Артур Сунгатов. У Татарстані людина з таким ім'ям, датою народження та адресою електронної пошти щонайменше з 2016 року займається роздрібною торгівлею — вона була директором супермаркету, а 2023 року купила частку у тепличному господарстві «Зелена республіка», яке торгує салатами та овочами. Також у 2023 році зі своїм партнером з торгівлі зеленню Тимуром Нуруліним Сунгатов купив казанську фірму, яка займається ремонтом комп'ютерів та техніки для майнінгу.

Судячи з груп у Telegram, на які він підписаний зі свого основного акаунту, Сунгатов останні п'ять років справді насамперед цікавиться майнінгом, обладнанням для нього та криптовалютами, а в останній рік також отриманням віз чи громадянства в інших країнах. Однак, за інформацією американського слідства, Сунгатов у січні 2021 року вирішив стати афіліатом LockBit і почав атакувати компанії в США, продовжуючи це робити як мінімум до серпня 2022 року.

Також у звинуваченні наголошується, що Сунгатов та Кондратьєв «брали участь у змові» з іншими представниками LockBit, «включаючи росіян Михайла Матвєєва та Михайла Васильєва». Матвєєв - широко відомий хакер, який використовує нікнейми Wazawaka та Boriscelcin. У травні 2023 року ФБР оголосило його в розшук за звинуваченням у причетності до угруповань LockBit, Babuk та Hive. У США вважають, що Матвєєв, який живе в Росії, причетний до блокування нафтопроводу Colonial Pipeline у 2021 році.

Михайло Васильєв — громадянин Росії та Канади, він затриманий в Онтаріо у листопаді 2022 року також за звинуваченням у співпраці з LockBit. На його комп'ютері знайшли скріншоти листування з адміністратором LockBitSupp та інструкції із запуску «панелі здирника» — тобто він був одним із афіліатів. Проте американська влада вважала, що Васильєв грав одну з ключових ролей у ієрархії LockBit. У лютому 2023 року Васильєва звільнили під заставу і не стали екстрадувати до США, де йому загрожували звинувачення у всіх зламах, які пов'язують із LockBit. Однак у грудні Васильєв знову потрапив у канадську в'язницю, і знову за звинуваченнями у здирстві та зломах.

У червні 2023 року в США було затримано ще одного росіяна, якого підозрювали у зв'язках з LockBit. 20-річного чеченця Руслана Астамірова звинуватили у п'яти атаках за допомогою вірусів-вимагачів: у США, а також «Азії, Європі та Африці». Астамірів теж був афіліатом LockBit. На форумі XSS після його арешту адміністратор угруповання зазначив, що багато партнерів дуже погано піклуються про свою безпеку.

Компанія Chainalysis, що спеціалізується на аналізі операцій у блокчейні, брала участь у розслідуванні щодо LockBit. За її даними, з головного криптогаманця LockBit здійснювалися перекази на гаманець прокремлівського військового оглядача Бориса Рожина (Colonelcassad), проте коли та які суми отримував від адміністрації LockBit Z-блогер, компанія не вказала.

Затримання та викриття

23 лютого поліція США повідомила, що адміністратор LockBit "співпрацює з правоохоронними органами". Жодної додаткової інформації поліція не надала, проте натякнула на те, що він перебуває у Росії.

Скріншот із захопленого ФБР сайту. "LockBitSupp говорив, що їздить на "Ламборгіні"... він їздить на "Мерседесі" (але запчастини дістати може бути нелегко)"

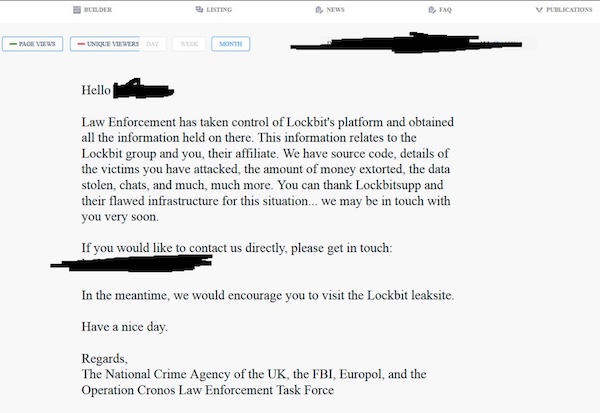

Затриманий у рамках операції громадянин Польщі брав участь у відмиванні грошей для членів LockBit, йдеться у заяві на захопленому поліцією сайті у даркнеті. Поліція опублікувала також нікнейми всіх партнерів угруповання та дати їх реєстрації, а в панелі управління вірусом розіслала повідомлення про те, що сервери захоплені, за що «можна подякувати дірковій інфраструктурі LockBitSupp. Загалом правоохоронним органам стало відомо про 187 афіліатів.

Панель афіліату LockBit з інформацією щодо перехоплення контролю правоохоронними органами. "Можливо, ми скоро зв'яжемося з вами", - йдеться в повідомленні. Скріншот: vx-underground

Правоохоронці визнають, що заарештовані «не всі, хто пов'язаний із LockBit». «Ми заарештували не всіх, хто пов'язаний із LockBit. Це довгостроковий процес. Зараз ми зібрали величезну кількість інформації і підбиратимемося до цих людей, особливо якщо вони будуть знаходитися у доступних нам юрисдикціях. Але тепер всі вони знають, що ми стежимо за ними, шукаємо їх, і постійно оглядатимуться через плече», — заявив під час прес-конференції Жан-Філіп Лекуфф.

Адміністратор угруповання заявив, що постраждали не всі сервери. "Резервні сервери без PHP не зворушені", - цитує його колекціонер шкідливого ПЗ vx-underground. За його інформацією, зараз керівництво LockBit займається відновленням своєї інфраструктури.

За словами аналітика Recorded Future Александера Леслі, вилучення інформації про інфраструктуру LockBit та афіліати угруповання призведе до безлічі нових звинувачень та кримінальних справ. «Деякі афіліати вже обурюються у своїх акаунтах у соціальних мережах, що агенти ФБР намагаються зв'язатися з ними через спеціальний чат, і стверджують, що знають їхні IP-адреси, справжні імена. Вони незадоволені тим, що їх обдурив LockBit, а їхні персональні дані тепер доступні правоохоронним органам», - розповів Леслі на брифінгу, присвяченому операції. На його думку, щодо всіх передбачуваних учасників угруповання проводитимуться розслідування.

Перспективи угруповання

LockBit не перше угруповання здирників, розкрите правоохоронними органами. У січні 2022 року після запиту зі США в Росії було заарештовано як мінімум вісім підозрюваних у справі угруповання здирників Rеvil. У результаті угруповання перестало існувати в колишньому вигляді, проте російським слідчим вдалося практично розвалити справу, ініційовану запитом ФБР.

Як повідомлялося, у підсумковому звинуваченні немає ні потерпілих, ні суми збитків. У 2022 році припинило діяльність російське угруповання Conti. Після того, як вона заявила про свою підтримку російського вторгнення в Україну в лютому 2022 року, незадоволені учасники угруповання «злили» листування адміністраторів, і через кілька місяців воно перестало існувати. Після таких «облав» угруповання, що діють по бізнес-моделі RaaS, втрачають довіру афіліатів і навряд чи можуть повернутися до колишньої активності. Вони або проводять ребрендинг, або розпадаються на безліч невеликих угруповань, зазначає Леслі.

Подібний «ребрендинг» пройшло російське хакерське угруповання Evil Corp після того, як його передбачуваних лідерів, Максима Якубця та Ігоря Турашова, ФБР звинуватило у відмиванні грошей та кіберзлочинах. Якубець, згідно з розслідуванням «Медузи», пов'язаний із ФСБ, і йому та іншим учасникам угруповання не були пред'явлені будь-які звинувачення в Росії. Після санкцій США Evil Corp продовжила свою діяльність під новими іменами.

На думку аналітиків Mandiant і Chainalysis, причина, через яку угруповання постійно змінює імена, при цьому майже не змінюючи технологію, — американські санкції, накладені на неї, пов'язані з нею люди і криптогаманці. Компанії, які мають заплатити викуп, не знають, що мають справу з підсанкціонованим угрупуванням, тому з більшою ймовірністю переказували гроші Evil Corp під новим ім'ям. Такої ж тактики дотримувалася і DarkSide — ще одне угруповання, пов'язане з Михайлом Матвєєвим.

Вихідний код самого вірусу, який використовувався для шифрування даних, двічі "витікав", що дозволило іншим угрупованням здійснювати подібні атаки і навіть видавати себе за LockBit, зазначає Trend Micro. Втім, якщо хакери, які працюють з цим кодом, не змінять його, використовувати код більше не вдасться — ключі для розшифровки даних жертв вірусу вже відомі і опубліковані на спеціальному сайті.

Переклад: «Аргумент»

На цю тему:

Если вы заметили ошибку, выделите ее мышкой и нажмите Ctrl+Enter.

Новини

- 18:06

- Ексочільник Хмельницької обласної прокуратури Олійник продовжує працювати прокурором після скандалу з інвалідністю

- 17:33

- Бюджетні електромобілі: що пропонує ринок

- 17:04

- Покидька Царьова ще раз засудили - тепер до 8 років в'язниці

- 16:24

- Тепер вже колишній полковник СБУ отримав 10 років тюрми за хабар в $60 тисяч

- 15:42

- А ви воюйте. Суд скасував арешт майна родини ексміністра енергетики Ставицького, який обікрав Україну

- 14:02

- Ймовірно кожен двадцятий чоловік в Україні загинув на війні, або отримав важкі поранення – The Economist

- 12:11

- Від фіктивного днопоглиблення та "буксирних схем" на Одещині — до хабарів із київських маршрутників: суд поновив на посаді одіозного портовика

- 12:04

- З фронту вилучили партію неякісних 82-мм мін

- 10:20

- Ексгумація жертв Волинської трагедії: Україна та Польща ухвалили заяву

- 10:01

- Верховний суд підтвердив, що упц мп не має прав на користування Спасо-Преображенським собором у Чернігові

Важливо

ЯК ВЕСТИ ПАРТИЗАНСЬКУ ВІЙНУ НА ТИМЧАСОВО ОКУПОВАНИХ ТЕРИТОРІЯХ

Міністерство оборони закликало громадян вести партизанську боротьбу і спалювати тилові колони забезпечення з продовольством і боєприпасами на тимчасово окупованих російськими військами територіях.